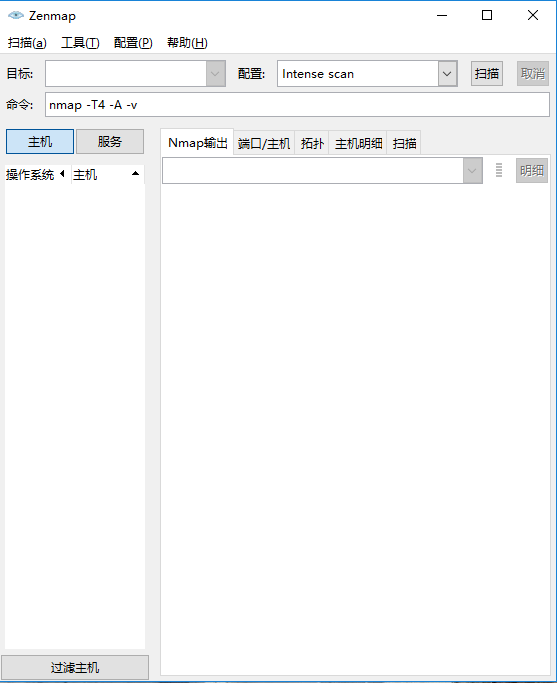

【Nmap下载】Nmap官方版 v7.8 最新免费版

软件介绍

Nmap官方版是一款功能强大的网络扫描和嗅探工具,可以用来扫描网络中的网络连接端,并确定这些连接端在运行哪些服务,从而推断出计算机运行哪个操作系统。无论是网络管理员评估网络系统安全,还是黑客用来寻找安全漏洞,都非常的实用。

软件功能

1、Nmap官方版允许用户定制扫描技巧,推断主机所用的操作系统。

2、探测一组主机是否在线,扫描主机端口,嗅探所分享的网络服务

3、可用于扫描仅有两个节点的LAN,直至500个节点以上的网络。

4、一个简单的使用ICMP协议的ping操作可以满足一般需求。

5、可以深入探测UDP或者TCP端口,直至主机所 使用的操作系统。

6、可以将所有探测结果记录到各种格式的日志中, 供进一步分析操作。

软件特色

1、主机发现(Host Discovery)

用于发现目标主机是否处于活动状态(Active)。

Nmap分享了多种检测机制,可以更有效地辨识主机。例如可用来列举目标网络中哪些主机已经开启,类似于Ping命令的功能。

2、端口扫描(Port Scanning)

用于扫描主机上的端口状态。

Nmap可以将端口识别为开放(Open)、关闭(Closed)、过滤(Filtered)、未过滤(Unfiltered)、开放|过滤(Open|Filtered)、关闭|过滤(Closed|Filtered)。默认情况下,Nmap会扫描1000个常用的端口,可以覆盖大多数基本应用情况。

3、版本侦测(Version Detection)

用于识别端口上运行的应用程序与程序版本。

Nmap目前可以检测数百种应用协议,对于不识别的应用,Nmap默认会将应用的指纹(Fingerprint)打印出来,如果用户确知该应用程序,那么用户可以将信息提交到社区,为社区做贡献。

4、操作系统侦测(OS detection)

用于识别目标机的操作系统类型、版本编号及设备类型。

Nmap目前分享了上千种操作系统或设备的指纹数据库,可以识别通用PC系统、路由器、交换机等设备类型。

5、防火墙/IDS规避(Firewall/IDS evasion)

Nmap分享多种机制来规避防火墙、IDS的的屏蔽和检查,便于秘密地探查目标机的状况。

基本的规避方式包括:分片(Fragment)/IP诱骗(IP decoys)/IP伪装(IP spoofing)/MAC地址伪装(MAC spoofing)等等。

6、NSE脚本引擎(Nmap Scripting Engine)

NSE是Nmap最强大最灵活的特性之一,可以用于增强主机发现、端口扫描、版本侦测、操作系统侦测等功能。

Nmap命令大全

进行ping扫描,打印出对扫描做出响应的主机,不做进一步测试(如端口扫描或者操作系统探测):

nmap -sP 192.168.1.0/24

仅列出指定网络上的每台主机,不发送任何报文到目标主机:

nmap -sL 192.168.1.0/24

探测目标主机开放的端口,可以指定一个以逗号分隔的端口列表(如-PS22,23,25,80):

nmap -PS 192.168.1.234

使用UDP ping探测主机:

nmap -PU 192.168.1.0/24

使用频率最高的扫描选项:SYN扫描,又称为半开放扫描,它不打开一个完全的TCP连接,执行得很快:

nmap -sS 192.168.1.0/24

当SYN扫描不能用时,TCP Connect()扫描就是默认的TCP扫描:

nmap -sT 192.168.1.0/24

UDP扫描用-sU选项,UDP扫描发送空的(没有数据)UDP报头到每个目标端口:

nmap -sU 192.168.1.0/24

确定目标机支持哪些IP协议 (TCP,ICMP,IGMP等):

nmap -sO 192.168.1.19

探测目标主机的操作系统:

nmap -O 192.168.1.19

nmap -A 192.168.1.19

另外,nmap官方文档中的例子:

nmap -v scanme.

这个选项扫描主机scanme中 所有的保留TCP端口。选项-v启用细节模式。

nmap -sS -O scanme./24

进行秘密SYN扫描,对象为主机Saznme所在的“C类”网段 的255台主机。同时尝试确定每台工作主机的操作系统类型。因为进行SYN扫描 和操作系统检测,这个扫描需要有根权限。

nmap -sV -p 22,53,110,143,4564 198.116.0-255.1-127

进行主机列举和TCP扫描,对象为B类188.116网段中255个8位子网。这 个测试用于确定系统是否运行了sshd、DNS、imapd或4564端口。如果这些端口 打开,将使用版本检测来确定哪种应用在运行。

nmap -v -iR 100000 -P0 -p 80

随机选择100000台主机扫描是否运行Web服务器(80端口)。由起始阶段 发送探测报文来确定主机是否工作非常浪费时间,而且只需探测主机的一个端口,因 此使用-P0禁止对主机列表。

nmap -P0 -p80 -oX logs/pb-port80scan.xml -oG logs/pb-port80scan.gnmap 216.163.128.20/20

扫描4096个IP地址,查找Web服务器(不ping),将结果以Grep和XML格式保存。

host -l | cut -d -f 4 | nmap -v -iL –

进行DNS区域传输,以发现中的主机,然后将IP地址分享给 Nmap。上述命令用于GNU/Linux — 其它系统进行区域传输时有不同的命令。

其他选项:

-p (只扫描指定的端口)

单个端口和用连字符表示的端口范 围(如 1-1023)都可以。当既扫描TCP端口又扫描UDP端口时,可以通过在端口号前加上T: 或者U:指定协议。 协议限定符一直有效直到指定另一个。 例如,参数 -p U:53,111,137,T:21-25,80,139,8080 将扫描UDP 端口53,111,和137,同时扫描列出的TCP端口。

-F (快速 (有限的端口) 扫描)

Nmap使用方法

常用扫描类型

解开Nmap中文版命令行版的压缩包之后,进入Windows的命令控制台,再转到安装Nmap的目录(如果经常要用Nmap,最好把它的路径加入到PATH环境变量)。不带任何命令行参数

。GUI版的功能基本上和命令行版本一样,鉴于许多人更喜欢用命令行版本,本文后面的说明就以命令行版本为主。 下面是Nmap中文版支持的四种最基本的扫描方式:

⑴ TCP connect() 端口扫描(-sT参数)。

⑵ TCP同步(SYN)端口扫描(-sS参数)。

⑶ UDP 端口扫描(-sU参数)。

⑷ Ping扫描(-sP参数)。

扫描tcp端口

前期准备

B机器使用nmap去扫描A机器,扫描之前,A机器先查看自己上面有哪些端口在被占用,A机器上查看本地ipv4的监听端口。

扫描tcp端口:B机器上使用nmap扫描A机器所有端口

nmap 10.0.1.161 -p1-65535表示扫描A机器的1到65535所有在监听的tcp端口。

指定端口范围使用-p参数,如果不指定要扫描的端口,Nmap默认扫描从1到1024再加上nmap-services列出的端口

nmap-services是一个包含大约2200个著名的服务的数据库,Nmap通过查询该数据库可以报告那些端口可能对应于什么服务器,但不一定正确。

所以正确扫描一个机器开放端口的方法是上面命令。-p1-65535

注意,nmap有自己的库,存放一些已知的服务和对应端口号,假如有的服务不在nmap-services,可能nmap就不会去扫描,这就是明明一些端口已经是处于监听状态,nmap默认没扫描出来的原因,需要加入-p参数让其扫描所有端口。

虽然直接使用nmap 10.0.1.161也可以扫描出开放的端口,但是使用-p1-65535 能显示出最多的端口

区别在于不加-p 时,显示的都是已知协议的端口,对于未知协议的端口没显示

如果不加-p1-65535,对于未知服务的端口(A机器的13306端口)就没法扫描到

安装方法

1、首先等待Nmap下载完成

2、使用压缩软件解压文件

3、双击运行“nmap-7.80-setup.exe”开始安装

4、自定义安装目录等待安装完成后即可使用

更新日志

[Windows]Npcap Windows 数据包捕获库比以往任何时候都更快更稳定

[NSE]增加了 11 个 NSE 脚本

在 Nmap 中使用 pcap_create 代替 pcap_live_open,并在 pcap Descriptor 上设置即时模式,这解决了 Linux 上的丢包问题,并提高了其他平台上的性能。

将用于字符串处理的实用程序函数收集到一个新的库 stringaux.lua 中

新的库 Oops.lua 使报告错误更容易,需要时分享大量的调试细节

收集工具函数,用于操作表并将表搜索到一个新的库 tableaux.lua 中

knx.lua 库有与 KNX/KonNEX 设备通信的通用功能和定义

HTTP 库分享了对 gzip 编码响应体的透明支持

向 Nsock 和 NCAT 添加 AF_VSOCK(LinuxVM 套接字)功能,VM 套接字用于虚拟机与管理程序之间的通信

减少了 LibPCRE 资源限制

下载仅供下载体验和测试学习,不得商用和正当使用。

发表评论